由于仅仅知道受害人的密码不敷以通过认证检讨,双因子认证通过增加攻击者访问用户设备和在线账户的难度的办法达到了为身份验证过程添加额外安全层的目的。双因子验证长久以来被用以掌握敏感系统和数据的访问,在线做事商也越来越多地利用双因子验证来保护他们用户的数据,以防由于黑客盗取密码数据库或者利用网络钓鱼活动获取用户密码,导致用户证书被利用。

身份认证的成分是什么?

人们在不同的情形下可以利用多种方法进行身份认证。目前,大多数身份认证方法依赖于像传统密码那样的认知成分,而双成分身份认证会添加持有物成分或特色成分。

认证成分按打算采取的近似顺序列举如下:

认知成分指用户所知道的事物,比如密码、PIN 码或其它类型的共享密钥。持有物成分指用户拥有的东西,比如身份证,安全令牌,智好手机或其它移动设备。特色成分,更多时候被称为生物识别成分,是用户自身固有的特性。这些可能是从物理特色映射出来个人属性,比如通过指纹阅读器认证的指纹;其它特色成分还包括面部识别和语音识别。此外还包括一些行为特色,比如击键力度,步态或语音模式。位置成分,常日是指考试测验认证时所处的位置,可以特定位置的特定设备来逼迫限定认证,更常见的办法是跟踪认证来源的 IP 地址或来源于移动电话或其他设备(如GPS数据)的地理信息。韶光成分限定用户在特定的韶光窗口内认证登录,并在该韶光之外限定对系统的访问。须要把稳的是,绝大多数双因子验证方法依赖前三个验证因子,只管更高安全性的系统可能会利用它们来实现多因子验证,多因子验证可以依赖两个或多个独立凭据来实现更安全的身份验证。

什么是双因子验证?

双因子验证是多因子验证的一种形式。技能上,凡是须要两个验证因子才能访问的系统或做事,就可以利用它。然而,利用同一类别的两个因子并不构成 2FA;例如:须要密码和共享密钥仍旧被认为是单因子验证,由于他们都属于同一个验证因子 —— 知识。

就单因子验证做事而言,用户 ID 和密码不是最安全的。基于密码验证的一个问题是须要知识和努力来创建并记住强密码。密码须要保护免受很多内部威胁,像欠妥心留存的带有登录凭据的便签、旧的硬盘和社交工程漏洞。密码也随意马虎收到外部威胁,比如黑客利用暴力、字典或彩虹表办法攻击。

如果给予足够的韶光和资源,攻击者常日可以攻破基于密码的安全系统。密码仍旧是单因子验证的最常见形式,由于它本钱低、易于实现并且大家都很熟习。多个质询-相应可以供应更高的安全性,这取决于它们是如何实现的,独立的生物特色验证方法也可以供应更安全的单因子验证办法。

双因子认证产品的类型

有很多不同的设备和做事来实现 2FA —— 从令牌、RFID卡到智好手机运用程序。

双因子验证产品可以分为两类:登录时供应给用户利用的令牌,以及能精确识别和验证利用令牌用户的访问的根本举动步伐或软件。

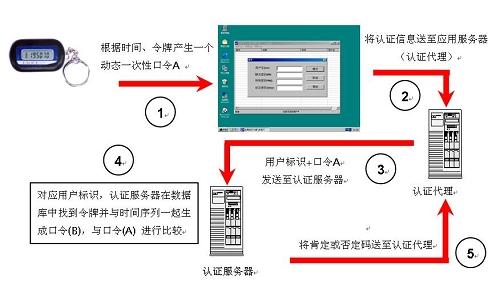

验证令牌可能是物理设备,如 key fobs 或 smart cards,或者它们可能存在于软件中,作为移动或桌面运用程序,天生用于身份验证的 PIN 码。这些验证码(也称为一次性密码)常日由做事器天生,可以通过身份验证设备或运用程序识别为可信任的。身份验证码是链接到特定设备、用户或帐户的小引列,可以作为身份验证过程的一部分利用。

组织须要支配一个别系来接管、处理并许可(或谢绝)用户利用令牌进行身份验证的访问。这可以以做事器软件、专用硬件做事器或第三方供应商供应的做事形式支配。

2FA 的一个主要部分是确定通过身份验证的用户得到了对所有被批准利用的资源的访问权 —— 并且只访问那些资源。因此,2FA 的一个关键功能便是将认证系统与组织的认证数据连接起来。微软通过 Windows Hello,供应了一些必要的根本举动步伐,让组织机构可以通过 Windows 10 支持 2FA,它可以利用 Microsoft 帐户进行操作,也可以通过 Microsoft Active Directory (AD)、Azure AD 或 FIDO 2.0 对用户进行身份验证。

2FA 硬件令牌如何事情

2FA 的硬件令牌支持不同的身份验证方法。一个盛行的硬件令牌是 YubiKey,这是一个小型 USB 设备,支持一次性密码(OTP)、公钥加密、身份验证以及 FIDO 同盟开拓的通用第二因子协议。YubiKey token 由位于加州帕洛阿尔托的 Yubico 公司发卖。

当具有 YubiKey 的用户登录支持 OTP 的在线做事(例如 Gmail、GitHub 或 WordPress)时,他们将 YubiKey 插入其设备的 USB 端口,输入密码,单击 YubiKey 字段并触摸 YubiKey 按钮。YubiKey 天生 OTP 并在字段中输入。

OTP 是一个 44 个字符的一次性密码;前 12 个字符是一个唯一ID,用于标识在帐户中注册的安全密钥。剩下的 32 个字符包含的信息利用一个只有设备和 Yubico 做事器知道的密钥进行加密,这个密钥是在初始帐户注册期间建立的。

在线做事将 OTP 发送到 Yubico 进行身份验证检讨。一旦 OTP 被验证,Yubico 身份验证做事器 将返回一条,确认这是该用户的精确令牌。2FA 验证过程就完成了。用户供应了两个身份验证因子:密码是知识因子,YubiKey 是霸占因子。

移动设备身份验证的双因子认证

智好手机为 2FA 供应了多种可能性,许可公司利用最适宜他们的产品。一些设备能够识别指纹;内置摄像头可用于面部识别或虹膜扫描,麦克风可用于语音识别。配备 GPS 的智好手机可以作为另一个因子验证位置。语音或短做事(SMS)也可以用作带外身份验证的通道。

Apple iOS,Google Android,Windows 10 和 BlackBerry OS 10 都有支持 2FA 的运用,许可手机本身作为物理设备来知足霸占率。Duo Security 总部位于密歇根州安阿伯市,并于 2018 年以 23.5 亿美元的价格被思科收购,是一家 2FA 平台供应商,其产品让客户能够利用其可靠的设备得到 2FA。Duo 的平台首先确定用户是可信的,然后验证他们的移动设备也可以对用户进行身份验证。

身份验证器运用程序取代了通过文本、语音呼叫或电子邮件获取验证码的须要。例如,要访问支持 Google 身份验证器的网站或基于网络的做事,用户会输入用户名和密码 —— 知识因子。然后提示用户输入六位数字。身份验证器不必等待几秒钟才能收到短信,而是为它们天生号码。这些数字每 30 秒变动一次,每次登录时都会有所不同。通过输入精确的数字,用户完成用户验证过程并证明拥有精确的设备 —— 所有权因子。

双因子认证是否安全?

虽然双因子认证确实提高了安全性 —— 由于访问权不再仅仅依赖于密码的强度 —— 双因子认证方案的安全性仅与最薄弱的组件一样。例如,硬件令牌取决于发行者或制造商的安全性。双因子系统收到危害的最引人瞩目的案例之一发生在 2011 年,当时安全公司 RSA Security 报告其 SecurID 身份验证令牌遭到黑客入侵。

当在帐户规复的过程中利用了失落败的双因子验证也会颠覆规复过程,由于它常日会重置用户确当前密码并通过邮件发送临时密码来许可用户重新登录,从而绕过2FA流程。CloudflareCEO的业务Gmail帐户就遭受过黑客这种办法的入侵。

虽然基于SMS的2FA本钱不高,易于实现,而且对用户很友好,但是也随意马虎受到大量攻击。NIST在其分外出版物800-63-3:数字身份指南中反对在2FA做事中利用SMS。NIST认为由于手机号的可移植性,通过短信发送的一次性密码太过薄弱,像信令系统7这种黑客攻击移动电话网络,像Eurograbber这种恶意软件可以拦截或重定向文本信息。

更高等别的身份验证

大多数攻击来自远程互联网连接,因此 2FA 使这些攻击的威胁更小。获取密码不敷以进行访问,攻击者也不太可能得到与用户帐户关联的第二个身份验证因子。

但是,攻击者有时会毁坏物理天下中的身份验证因子。例如,对目标房屋的持久搜索可能会在垃圾中或包含密码数据库的随意丢弃的存储设备中产生雇员 ID 和密码。然而,如果认证须要额外的因子,攻击者将至少面临一个障碍。由于因子是独立的,一个人的妥协不应该导致另一个人的妥协。

这便是为什么一些高安全性环境须要更高哀求的多成分身份验证形式,例如三因子认证,这常日涉及拥有物理令牌和与生物识别数据结合利用的密码,例如指纹扫描或声纹。诸如地理位置,设备类型和韶光等成分也被用于帮助确定用户是否该当被认证或阻挡。此外,还可以实时谨慎地监控行为生物识别标识符(如用户的击键长度,打字速率和鼠标移动),以供应连续身份验证,而不是在登录期间只进行一次性身份验证检讨。

来源:外文网翻译;参与翻译 (3人) : kevinlinkai, 劳碌的小蜜蜂, 边城。